Microsoft skal igen og igen udsende rettelser og ændringer til de forskellige udgaver af Windows. Og det er de imponerende gode til – det er jo kun ganske sjældent at det går galt. Men til gengæld bruger det en masse af deres tid, vores tid og kapacitetstid på internettet.

Og hvorfor kan de ikke bare “lave det rigtigt første gang?”. Det er der selvfølgelig en masse, primært kommercielle, grunde til, men det er nu lidt sørgeligt at verdens største producent af PC styresystemer er så glade for Windows, at der ikke er sket grundlæggende sikkerhedsmæssige ændringer siden den første version af Windows NT 3.1 (1993). Måske lige undtagen 64-bit versionerne fra 2005 og tilføjelsen af en default firewall i Windows XP SP2 i 2004.

Helt overordnet, så er virus og anden malware nogle programmer, som kører på min PC, uden at jeg har ønsket det. Og muligheden for at den slags programmer skal kunne installeres er igen mere eller mindre fordi, at Microsoft og andre har behov for at udsende rettelser og ændringer til de programmer, som de først udsendte.

Så, lidt naivt, hvad nu hvis den første udgave af programmerne var fejlfri? Så kunne vi vel slippe for alle de opdateringer. Det er selvfølgelig ikke helt så simpelt, da der bl.a. også sker ændringer af hardware, men alligevel. Det er jo bl.a. det koncept, der ligger bag OSX og Mac (med en kraftig hardware-pris til følge).

Der er andre, der forsøger at råde bod på Microsofts tilbageholdenhed på dette område og her er nogle alternative metoder:

Deep Freeze fra Faronics bruger en “reboot to restore” teknologi, der gør at computeren efter hver reboot altid er som den var efter den forrige reboot. Smart. Simpelt. Lidt dyrt. Meget velegnet og meget brugt af biblioteker og folkeskoler. Microsoft tilbød faktisk en tilsvarende mulighed frem til 2010 med Windows SteadyState til 32-bit udgaverne af Windows XP og Windows Vista

Sandbox teknik, mest kendt i form af Ronen Tzurs Sandboxie (videreført af Invincea, nu ejet af Sophos) giver mulighed for at ethvert program kan køres i en “sandkasse” som man helt kan smide ud, når man har prøvet programmet af. Den gratis version for hjemmebrugere giver dog ikke mulighed for at alle nye programmer automatisk køres i sandbox.

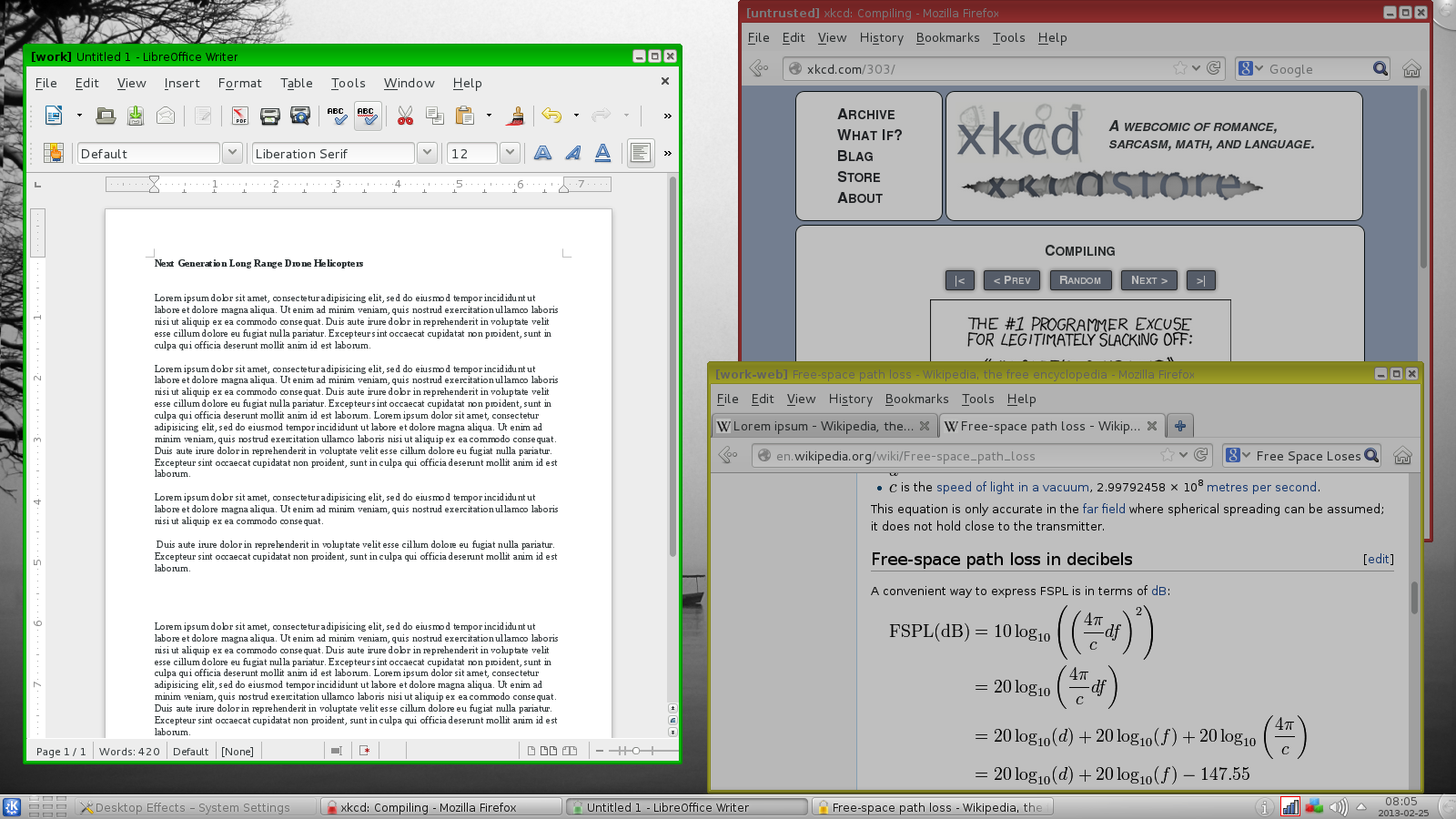

Qubes er et Linux og Zen Hypervisor baseret styresystem, der er helt konsekvent med hensyn til denne type beskyttelse: Alle programmer afvikles i en række adskilte sandkasser (Virtual Machines). I den aktuelle form er det måske en lille smule for kompliceret, men idéen burde kunne bruges til at lave det næste alment anvendte styresystem. Se eksempler nederst på Qubes skriveborde (bemærk farven på bjælken øverst i hvert vindue: Hver farve kan som udgangspunkt ikke se noget der tilhører en anden farve): qubes-os screenshots Qubes OS skulle kunne oprette en virtuel PC til afvikling af Windows, men det er ikke lykkedes os endnu at få det til at virke.

Chrome OS (og OpenSource udgaven Chromium OS) benytter nogle af de samme Sandbox og Boot Verification metoder, men kan kun benyttes til afvikling af web applikationer i Chrome browseren og er aldrig rigtigt blevet populær i Danmark (men den bruges en del i USA, hvor Chromebook så vidt jeg husker er mere udbredt end Macbook). Chromium bygger på Gentoo Linux.

Et andet Linux system, der benytter Sandbox teknologi (og Tor til internet browsing) er Subgraph OS, som også er skabt med øget beskyttelse som formål. Subgrahp OS kan køre Windows i en virtuel PC.

Danske Bitrater og Avast Antivirus (og sikkert andre som har indført eller planlagt at indføre det) benytter en metode med “intelligent whitelisting”, hvor intet program får lov til at køre, før det har opnået godkendelse fra producentens database over godkendte / farlige programmer. Avast har som led i deres beskyttelse også en SafeZone browser, som skulle beskytte mod farlige hjemmesider, men intet er ligetil, som du bl.a. kan se i denne diskussion: pcworld flaw-in-avast-safezone-browser